3 outubro 2012

Recusa à “Negativa Padrão”?

Em cerca de 12 anos, o submundo da computação, antes um território adolescente de diversão e jogos (diversão para eles, nem tanto para as vítimas) passou para as mãos de gangues cibernéticas internacionais organizadas que gerenciam ataques e ameaças avançadas persistentes e sofisticadas, patrocinadas pelo Estado[AO1] , a infraestruturas críticas. Uma metamorfose e tanto.

De volta à era adolescente, por vários motivos, os vilões cibernéticos tentaram infectar o máximo possível de computadores e foi especificamente para defender os sistemas contra tais ataques massivos que os softwares antivírus tradicionais foram desenvolvidos (e fizeram um ótimo trabalho). Hoje em dia, as novas ameaças são justamente o contrário. A escória cibernética domina totalmente as tecnologias antimalware, tenta ser o mais imperceptível possível e, cada vez mais, se dedica a ataques extremamente direcionados. É tudo bastante lógico da perspectiva comercial de seus membros.

É claro, o submundo mudou. No entanto, o paradigma de segurança permanece o mesmo: a maioria das empresas continua a aplicar tecnologias desenvolvidas para epidemias – ou seja, proteção desatualizada – para lidar com as ameaças modernas. Consequentemente, na luta contra o malware, as empresas mantêm, na maioria das vezes, posições reativas, defensivas e, assim, estão sempre um passo atrás dos invasores. Como hoje em dia estamos cada vez mais sujeitos a ameaças desconhecidas para as quais nenhum arquivo ou assinatura de comportamento foram desenvolvidas, os softwares antivírus simplesmente não conseguem detectá-las. Ao mesmo tempo, a ralé cibernética contemporânea (sem mencionar oficiais militares cibernéticos) verifica meticulosamente a eficiência de seus programas mal-intencionados, para que fiquem totalmente ocultos dos antivírus. Má notícia. Péssima notícia.

Essa situação se torna ainda mais paradoxal quando se descobre que nos arsenais atuais da indústria de segurança existem conceitos alternativos suficientes de proteção incorporados a produtos – conceitos capazes de lidar de frente com novas ameaças desconhecidas.

Vou falar sobre tal conceito hoje…

Agora, com relação à engenharia de segurança para computadores, existem duas possíveis posturas padrão que uma empresa pode adotar em termos de segurança: “Permitir por Padrão” – na qual tudo (cada software individualmente) que não seja explicitamente proibido pode ser instalado nos computadores; e “Negativa Padrão” – na qual tudo o que não seja explicitamente permitido é, consequentemente, proibido (que eu explico brevemente aqui).

Como você já deve imaginar, essas duas posturas de segurança representam duas posições opostas na balança entre usabilidade e segurança. Com “Permitir por Padrão”, todos os aplicativos abertos têm carta branca para fazerem o que quiserem em um computador e/ou uma rede, e o antivírus assume o papel do garoto holandês daquele provérbio – tome conta do dique e, se começar a vazar, tampe com os dedos os buracos (de vários tamanhos diferentes) que aparecem regularmente.

Com a “Negativa Padrão”, é justamente o oposto – os aplicativos são, por padrão, impedidos de serem instalados a menos que estejam incluídos na lista de softwares confiáveis da empresa. Não há buracos no dique – mas, provavelmente não há um volume excessivo de água batendo nele.

Além da ameaça dos malwares desconhecidos, as empresas (especialmente seus departamentos de TI) têm muitas outras dores de cabeça relacionadas a “Permitir por Padrão”. Um: a instalação de softwares e serviços não produtivos (jogos, comunicadores, clientes P2P… – o número depende da política de cada organização); dois: a instalação de softwares não verificados e, portanto, potencialmente perigosos (vulneráveis) por meio dos quais os vigaristas cibernéticos podem invadir a rede corporativa; e três: a instalação de softwares de administração remota, que permitem o acesso a um computador sem a permissão do usuário.

Acredito que as duas primeiras dores de cabeça estejam bem claras. Deixe-me explicar melhor a terceira usando uma das explicações técnicas de EK!

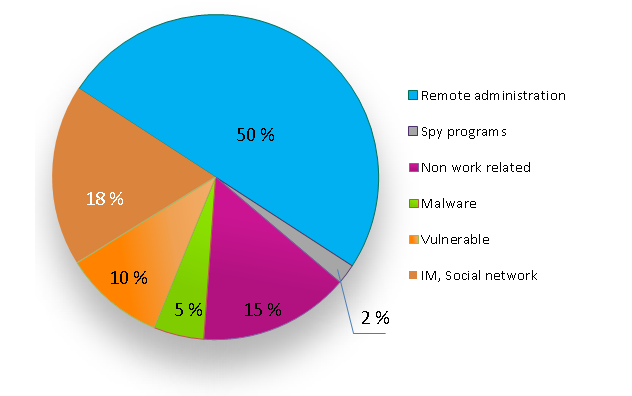

Não faz muito tempo, realizamos uma pesquisa com algumas empresas e fizemos a seguinte pergunta: “como os funcionários violam as regras de segurança de TI adotadas e instalam aplicativos não autorizados?”. Os resultados obtidos estão apresentados no gráfico abaixo. Como você pode ver, metade das violações vem de administração remota. Isso significa que funcionários ou administradores de sistemas instalam programas de controle remoto para acesso remoto a recursos internos ou para acessar computadores para fins de diagnósticos e/ou “consertos”.

Os números falam por si mesmos: o problema é grave. O interessante é que a pesquisa não pôde estabelecer claramente quando, o porquê e por quem os programas remotos foram instalados (os funcionários em geral responderam que os colegas anteriores é que fizeram a instalação).

O perigo está no fato de que tais programas não são bloqueados por programas antivírus tradicionais. Além disso, como esses programas já estão instalados em muitos PCs, é provável que ninguém os perceba. E mesmo que sejam percebidos, nada é feito com relação a ele, pois presume-se que foram instalados pelo departamento de TI. Tal situação é típica em redes – independentemente do tamanho. O que acontece é que um funcionário pode instalar para um colega um programa desse e ele passar despercebido. Ou o funcionário pode obter acesso ao próprio computador ou ao de outra pessoa usando uma rede externa. O que é ainda mais perigoso é que esse furo quase legítimo pode ser aproveitado por vigaristas cibernéticos e ex-funcionários mal-intencionados com praticamente a mesma facilidade dos funcionários atuais.

Com “Permitir por Padrão”, a rede corporativa se torna uma selva desgovernada – uma miscelânea de todos os tipos de softwares esquisitos e maravilhosos, na qual ninguém se lembra quando, o porquê ou por quem foram instalados. A única maneira de impedir essa bagunça? Uma política de “Negativa Padrão”.

À primeira vista, a ideia de “Negativa Padrão” parece mais simples. Mas, falar é fácil. Na prática, é uma tarefa nada simples. É composta de três componentes principais: (1) um banco de dados grande e bem organizado de programas legítimos verificados; (2) um conjunto de tecnologias que forneçam automação máxima ao processo de implementação; e (3) ferramentas fáceis de usar para gerenciamento pós-implementação do modo “Negativa Padrão”.

E agora vamos a um breve intervalo comercial. Em outras palavras, vou falar para vocês como os três componentes acima agem em nossos produtos corporativos.

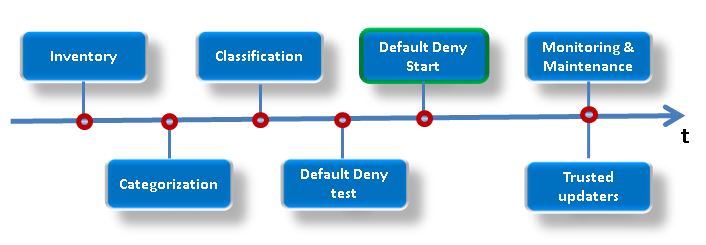

No geral, o processo é mais ou menos assim:

O primeiro estágio é o inventário automático – o sistema coleta informações sobre todos os aplicativos instalados nos PCs e nos recursos da rede. Depois, os aplicativos localizados são todos categorizados (isso também é feito automaticamente). Essa tarefa é auxiliada por nosso banco de dados de softwares verificados (lista branca) em nuvem, que contém informações sobre mais de 530 milhões de arquivos seguros, divididos em 96 categorias; é ele que ajuda a área de TI a decidir o que é ruim e o que é bom. Já nesse estágio, temos uma boa ideia do que está acontecendo de verdade na rede – e quem está sendo desobediente.

Em seguida – classificação: o software localizado é rotulado como “Confiável” ou “Proibido”, segundo a política de segurança, e levam-se em conta os “direitos” específicos de determinados funcionários e seus grupos. Por exemplo, a categoria “multimídia” pode ficar acessível somente aos departamentos de marketing ecomunicação, mas inacessível a todos os outros. Também é possível estabelecer uma programação para cada aplicativo e funcionário, determinando quando, por quem e para quê um determinado software pode ser usado. Por exemplo, após o horário do expediente, todos podem iniciar… o SETI@Home. Se eles realmente acharem necessário.

Além disso, antes de a “Negativa Padrão” ficar totalmente operacional, precisamos testar sua implementação. Com base no teste, obtemos um relatório sobre quem poderá acessar o quê após a introdução de uma regra específica. Você certamente concordará que, por exemplo, talvez não seja uma boa estratégia negar ao chefe do departamento o acesso ao Civilization :). E, é claro, esse teste também é feito automaticamente.

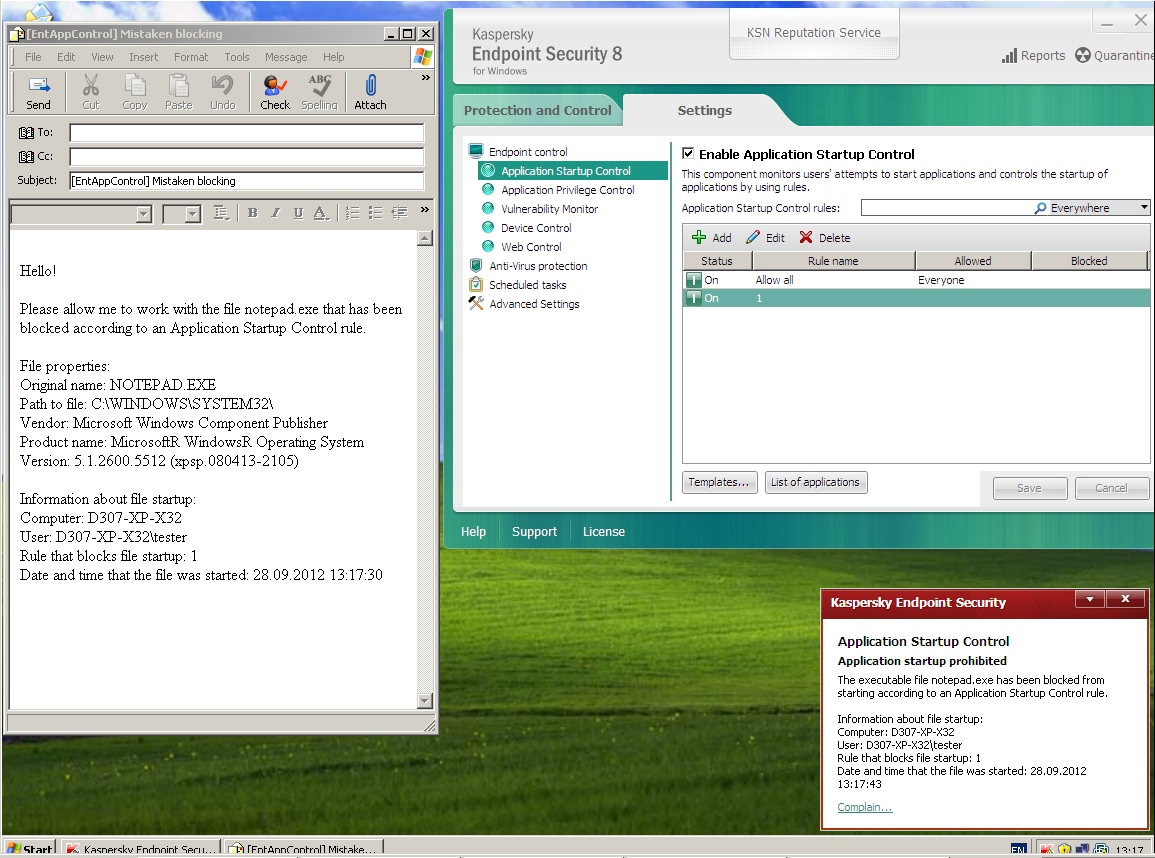

Por fim, após a implementação da “Negativa Padrão” vêm o monitoramento e a manutenção de rotina. Com a ajuda da tecnologia Trusted Updater, aplicativos confiáveis são atualizados sempre que disponibilizados. O departamento de TI recebe informações detalhadas sobre as tentativas de instalação de aplicativos da lista de proibidos – e quando e por quem. Além disso, os usuários podem enviar uma solicitação para ter permissão para instalar um aplicativo específico diretamente no cliente KES.

Após ler tudo o que já foi discutido aqui, seria justo perguntar: “Por que se preocupar com antivírus se adotarmos políticas tão rígidas?”.

Bem, primeiramente, do ponto de vista tecnológico – e isso pode ser uma surpresa – o conceito “antivírus” já não existe há muito tempo, apesar de hoje em dia ainda existir tal categoria de software! Essa não-existência deve-se ao fato de que, mesmo os produtos domésticos mais simples (estou falando de nós – nosso antivírus) são peças sofisticadas e complexas para a segurança como um todo. Já nas soluções corporativas, a função do antivírus clássico é responsável, digamos, provavelmente por apenas 10 a 15% da segurança geral. O restante é responsabilidade dos sistemas, que devem impedir ataques à rede, realizar pesquisas de vulnerabilidade, fazer a proteção proativa, o gerenciamento centralizado, o controle de tráfego da Web e dispositivos externos etc. Não podemos nos esquecer do Application Control (Controle de Aplicativos) envolvido na implementação organizadíssima do modo “Negativa Padrão”. Contudo, o antivírus como uma tecnologia de análise de assinaturas ainda existe e ainda é significativo. Ele permanece como uma ferramenta eficaz para tratar infecções ativas e recuperar arquivos e continua a ser uma parte indispensável da proteção em vários níveis.

Voltando à “Negativa Padrão”… À primeira vista pode parecer que trata-se apenas de uma questão de adotá-la, usá-la e aproveitá-la. Mas, na realidade, a situação não é tão simples. Não importa o quanto eu fale com nosso pessoal de vendas e clientes, as pessoas em geral têm preconceito contra essa tecnologia – assim como acontece com todas as novidades. Eu normalmente ouço coisas como: “nossa empresa é criativa, não queremos limitar nossos funcionários na escolha dos softwares. Temos uma cultura de amor à liberdade… E, bem, você já ouviu falar em BYOD (Bring your own device, Traga seu próprio dispositivo)?”. Espere um minuto. Que discurso chato é esse??? Você pode permitir tudo o que considerar necessário e seguro! Tudo o que você precisa fazer é inserir no banco de dados os novos aplicativos ou colocar uma marca de verificação no lugar certo no console de gerenciamento do Security Center: isso leva apenas dez segundos! A maioria das pessoas age com base em preconceitos; tudo bem. Mas, a “Negativa Padrão” simplesmente protege as pessoas para que não cometam erros.

Então, sim, como você imaginou, recomendo enfaticamente a “Negativa Padrão”. Ela foi testada e reconhecida pelo West Coast Labs e o Gartner frequentemente indica essa abordagem como o futuro da segurança de TI. Estou confiante de que o mundo todo está prestes a adotar essa tecnologia, e poderemos enfrentar a luta contra o mal cibernético. Em vez de reagir a novas ameaças à medida que surgirem, as empresas poderão estabelecer suas próprias regras do jogo e anteciparem-se ao submundo computacional.

Só é preciso refletir um pouco sobre como lidar com atitudes insensatas.