“Não é a espécie mais forte que sobrevive, mas sim a mais adaptável à mudança.”-Charles Darwin

Faz tempo que não entro em um dos meus tópicos favoritos aqui – o futuro da Segurança da Informação, esse post mudará isso. Prepare-se para muitas palavras – nenhuma muito estranha – sobre o que há de mais novo no setor de TI, desde tecnologias, mercado ou tendências, além de alguns fatos e visões pessoais. Pipoca na mão e aí vamos nós.

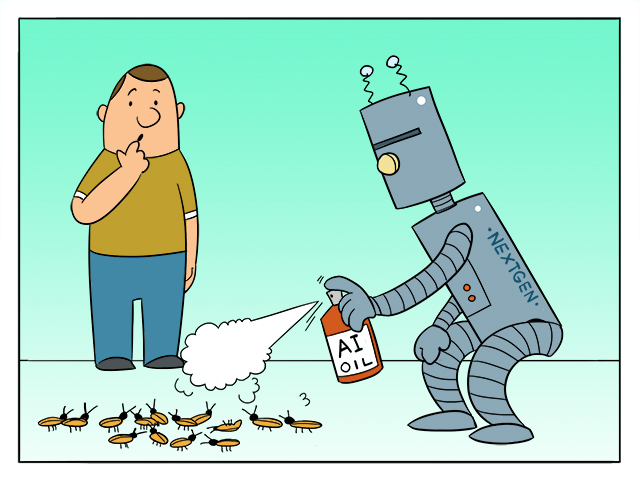

Vou escrever sobre Segurança da Informação ideal e como esta indústria busca evoluir nessa direção (assim como o que está sendo desenvolvido para alcança-la), e como tudo pode ser explicado por meio da teoria da evolução das espécies de Charles Darwin. Como seleção natural leva, certas espécies à dominância, ao passo que outras caem por terra – tornando-se resquícios históricos para os paleontólogos. Também, trataremos de simbiose e parasitismo.

Começarei com alguns conceitos…

Quase-perfeição em um mundo imperfeito.

Proteção perfeita – segurança 100% eficiente é impossível. A indústria de segurança da informação deve buscar a perfeição, criando nesse processo os melhores sistemas protegidos possíveis. Contudo, cada aproximação aos 100%, não importa se forem em números decimais, resulta em custos exponencialmente maiores – atingindo o ponto em que o custo para proteção excede os danos causados por ataques bem-sucedidos.

A partir disso, é lógico fornecer a seguinte definição para uma proteção mais realista (possível) e ideal (do ponto de vista de vítimas em potencial): proteção ideal é aquela em que o custo de hackear o sistema protegido é maior que o dano potencial. Olhando sob a perspectiva dos criminosos temos uma definição um pouco distinta: proteção ideal é aquela na qual o custo de um ataque bem-sucedido é maior que o lucro obtido pelo hacker.

Claro que existirão situações nas quais o preço do ataque não importará para o agressor; por exemplo, em situações de guerras cibernéticas financiadas por governos. Mas isso não é motivo para desistirmos.

Então como desenvolvemos um sistema de segurança que fornece proteção realista (possível) e ideal (máxima)?

Leia em:Darwinismo em Segurança da Informação: Adapte-se ou morra

![YOU CAN NEVER GET TOO MANY AWARDS. SEE 1ST COMMENT FOR ENGLISH ⏩

"А из нашего окна страна Австрия видна!" - практически (с). Но в этих австриях я был не смотреть из окна, а по многочисленным деловым делам, первое из которых - лично получить несколько важных наград и множество сертификатов от независимой тестовой лаборатории AV-Comparatives.

Это далеко не первая наша награда. Скажу больше - на протяжении последних десяти лет по результатам независимых тестов к нам даже близко ни один конкурент не подобрался. Но почему тогда такое внимание конкретно к этой победе? Ответ простой: густопопсовый геополитизм. В наше весьма геополитически [очень мягко говоря] непростое время... Ну, если отбросить все казённые слова, то будет, как в известном анекдоте про поручика Ржевского. В той самой истории, когда ему указали повторить свою фразу без матерщины. На что тот ответил: "Ну, в таком случае я просто молчал".

Так вот, в наше "поручико-ржевско-молчаливое время" участвовать и получить первые места в европейских тестах - это за пределами научной и ненаучной фантастики. Что в целом совпадает с одной из основных парадигм моей жизни: "Мы делаем невозможное. Возможное сделают и без нас" (с). Большими трудами и непомерными усилиями - да! Это можно! Мы заделали такие продукты, такие технологии, такую компанию - что даже в непростое время нас и в Европах знают, уважают, любят и пользуются. Ура!](https://scontent-iad3-2.cdninstagram.com/v/t51.29350-15/430076034_1096357205018744_692310533755868388_n.heic?stp=dst-jpg&_nc_cat=103&ccb=1-7&_nc_sid=18de74&_nc_ohc=XLII-tX29aoAX80SM4u&_nc_ht=scontent-iad3-2.cdninstagram.com&edm=ANo9K5cEAAAA&oh=00_AfBINCtkZ3-r_aTvdSC36JELI05V6PuBnMWs672PK3GsBQ&oe=65E63D48)