15 março 2016

O marco geral

Na primavera de 2015, descobrimos o Duqu 2.0 – uma operação altamente profissional de ciberespionagem. Provavelmente com financiamento governamental. Identificamos o empreendimento enquanto conduzíamos os testes beta do Kaspersky Anti Targeted Attack (KATA) – nossa solução para a proteção contra-ataques direcionados como o Duqu 2.0.

Agora, um ano mais tarde, posso proclamar orgulhosamente: Uhul! O produto está oficialmente lançado e pronto para a batalha!

Antes de mais nada, vamos voltar no tempo para saber como chegamos aqui – o porquê de estarmos do lado oposto do ringue de uma operação de ciberespionagem financiada pelo governo e a razão pela qual tivemos de pensar em formas de contra-ataque altamente específicas.

(Quem quiser pular direto para o prato principal desse post clique aqui.)

“Bons e velhos tempos” – uma frase que pode acabar dando a ideia de que nada de ruim acontecia no passado. A música era melhor, a sociedade mais justa, ruas mais seguras… Sobre a cerveja? Não temos nem o que comentar. Alguns aspectos eram de fato melhores, um exemplo: como era relativamente fácil combater o cibercrime no passado.

Claro que naquele tempo eu não pensava assim. Trabalhávamos 25 horas por dia, oito dias por semana, praguejando contra os criadores de vírus e suas taxas de multiplicação absurdas. Mensalmente (e por vezes com mais frequência ainda) ocorriam epidemias globais e pensávamos que não podia piorar. Estávamos redondamente enganados.

No começo desse século, vírus eram escritos principalmente por estudantes e “ciberbaderneiros”. Eles não possuíam a intenção ou a habilidade para produzir qualquer coisa séria, por isso, as epidemias causadas eram expurgadas dentro de dias – normalmente, utilizando métodos proativos. Eles simplesmente não possuíam motivação para bolar qualquer coisa mais perigosa; esses vírus eram feitos pela diversão quando ficavam entediados de jogar Doom e Duke Nukem J.

Em meados dos anos 2000, vimos grandes montantes chegarem à internet, além de novas tecnologias que se conectavam a tudo desde de mp3 players às usinas de energia. Grupos de cibercriminosos profissionais subiram ao palco atrás das grandes fortunas que a Internet poderia prover, ao mesmo tempo que serviços de ciberinteligência foram surgindo pelas possibilidades tecnológicas oferecidas. Esses grupos possuíam motivação, meios e conhecimento técnico para criar malwares realmente complexos e conduzir ataques realmente sofisticados, tendo uma mina de ouro sustentável.

Foi nesse momento que os “antivírus morreram”: métodos tradicionais de proteção não poderiam manter mais um nível de segurança suficiente. Então, começou a corrida armamentista cibernética – uma releitura moderna do modelo eterno de poder baseado em violência – seja pelo seu uso e ou pela defesa contra. Ciberataques se tornaram mais seletivos/direcionados em termos de escolha de alvos, discrição e complexidade.

Nesse meio tempo o AV “básico” (que nesse ponto já estava longe de ser simplesmente AV) evoluiu em sistemas de proteção em vários níveis complexos e de multicomponentes, portando diversos tipos de tecnologias de proteção, assim como os sistemas de segurança corporativa avançados que passaram a carregar arsenais formidáveis para o controle de perímetros e detecção de intrusos.

Infelizmente, essa abordagem, mesmo que impressionante, possuía um pequeno, porém crítico lado negativo para grandes empresas: não era eficiente para a detecção de ataques direcionados mais profissionais – aqueles que usam malwares únicos com estratégias de engenharia social e vulnerabilidades de zero-day. Malwares que poderiam se manter escondidos dos radares das tecnologias de segurança.

Falo de ataques planejados com cuidado por meses, até mesmo anos, por especialistas patrocinados com orçamentos infinitos e algumas vezes com apoio financeiro governamental. Ataques como esses podem se manter escondidos por anos; por exemplo, a operação Equation exposta em 2014 possuía raízes em 1996! Bancos, governos, infraestrutura crítica, manufatura – dezenas de milhares de grandes organizações dos mais diversos tipos e com diferentes formas de controle (basicamente a base da ordem e economia atual) – tudo no fim se mostra vulnerável em face das ameaças profissionais. A demanda pelos dados, dinheiro e propriedade intelectual dos alvos é alta e continua aumentando.

Afinal, o que pode ser feito? Aceitar as ameaças dos dias modernos como uma parte inevitável da vida contemporânea? Desistir de lutar contra os ataques direcionados?

De jeito nenhum.

Qualquer coisa que pode ser atacada – não importa o nível de sofisticação – pode ser altamente protegida caso se invista tempo, esforço e poder intelectual nessa proteção. Nunca existirá proteção 100% eficiente, mas temos proteção máxima, que torna ataques economicamente inviáveis: barreiras tão formidáveis que agressores optam por não colocar seus recursos contra essas fronteiras e procuram direcioná-los para vítimas menos protegidas. Claro que existem exceções, especialmente em ataques por razões política. Tais ataques dificilmente serão sequer vistos a não ser no fim, dando a vitória para o hacker; mas isso não é motivo para não resistir.

Tudo bem. Classe dispensada, voltemos a novidade mencionada antes…

…exatamente! A indicação do médico contra as ameaças direcionadas – nossa nova plataforma Kaspersky Anti Targeted Attack (KATA).

O que realmente é esse KATA, como funciona e o quanto custa?

Primeiro, um pouco da anatomia de um ataque direcionado…

Um ataque direcionado é sempre exclusivo: feito sob medida para uma organização, ou pessoa específicas.

Os cibercriminoso responsáveis por um ataque começam reunindo informação sobre os alvos de forma detalhada – o sucesso de um ataque depende da complexidade deste relatório, bem como do tamanho do orçamento da operação. Todos os indivíduos alvo são espionados e analisados: seu estilo de vida, famílias, hobbies e por aí vai. Como a rede corporativa é construída também é objeto de estudos cuidadosos. Com base em todas essas informações coletadas, a estratégia de ataque é selecionada.

Depois, (i) a rede é invadida e oo acesso remoto (e indetectável) com privilégios máximos é obtido. Na sequência, (ii) os nós da infraestrutura crítica são comprometidos. E finalmente, (iii) “olha a bomba!”: o roubo ou a destruição de dados, a interrupção das atividades do negócio, ou seja lá qual for o objetivo do ataque, além da ocultação dos rastros dos responsáveis.

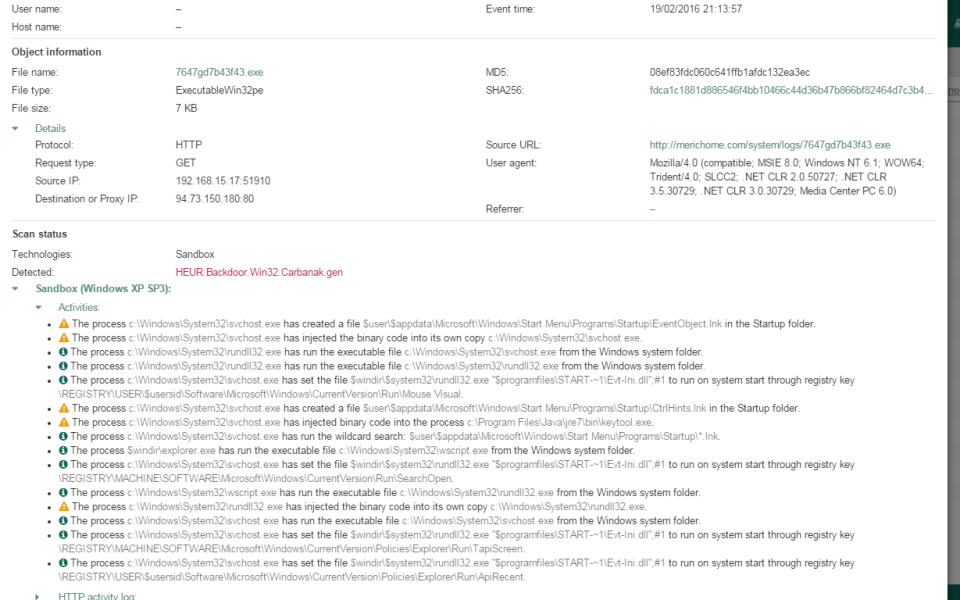

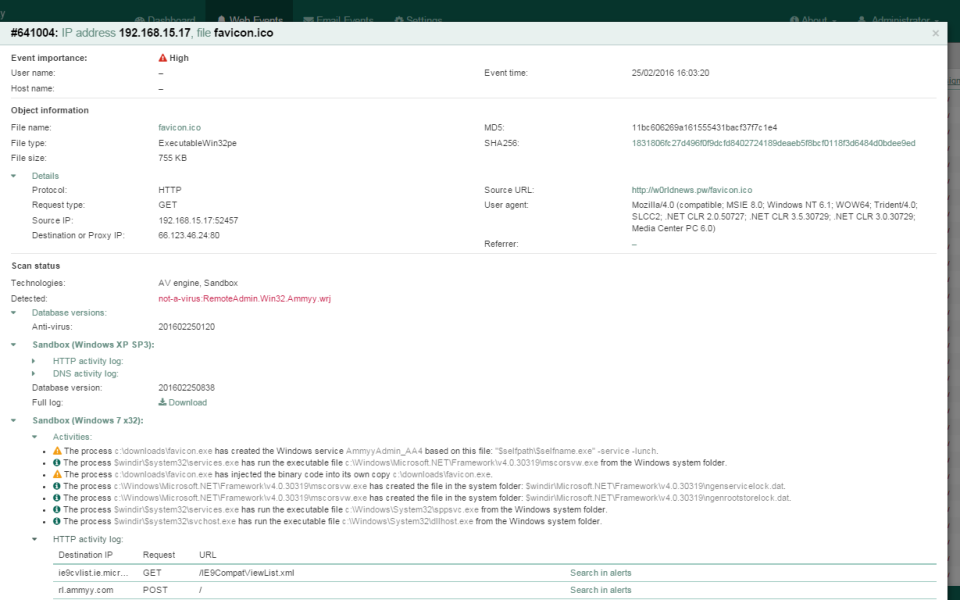

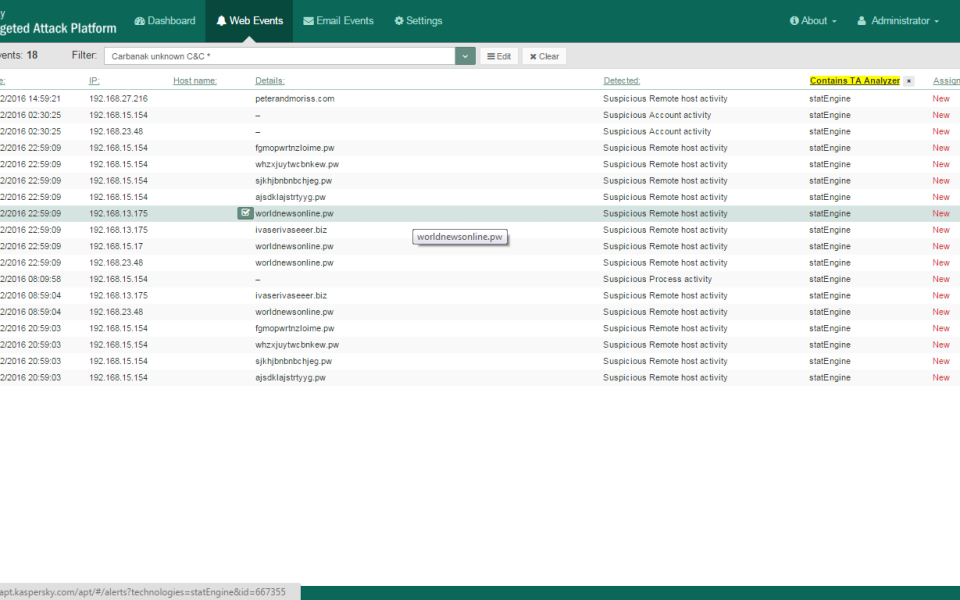

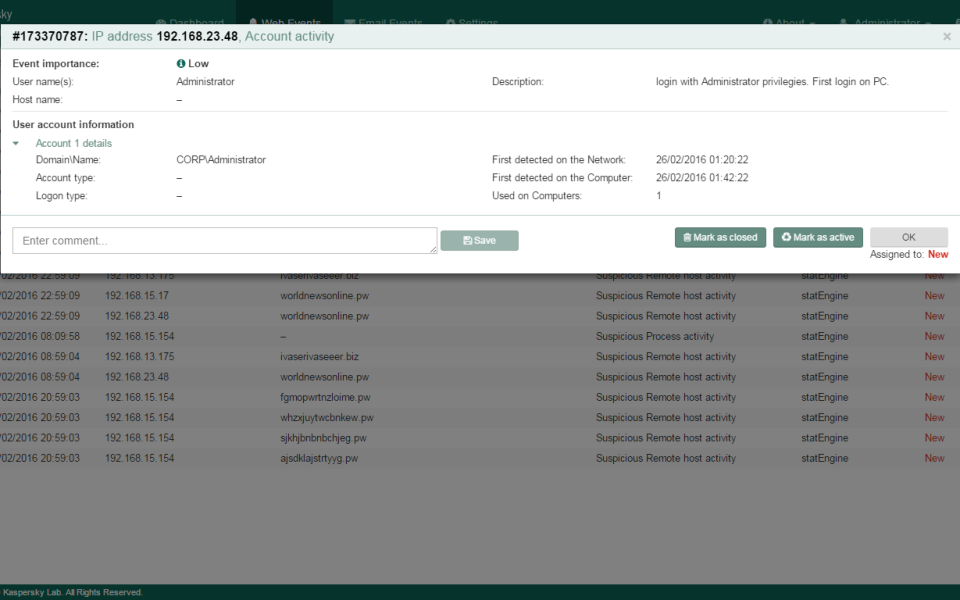

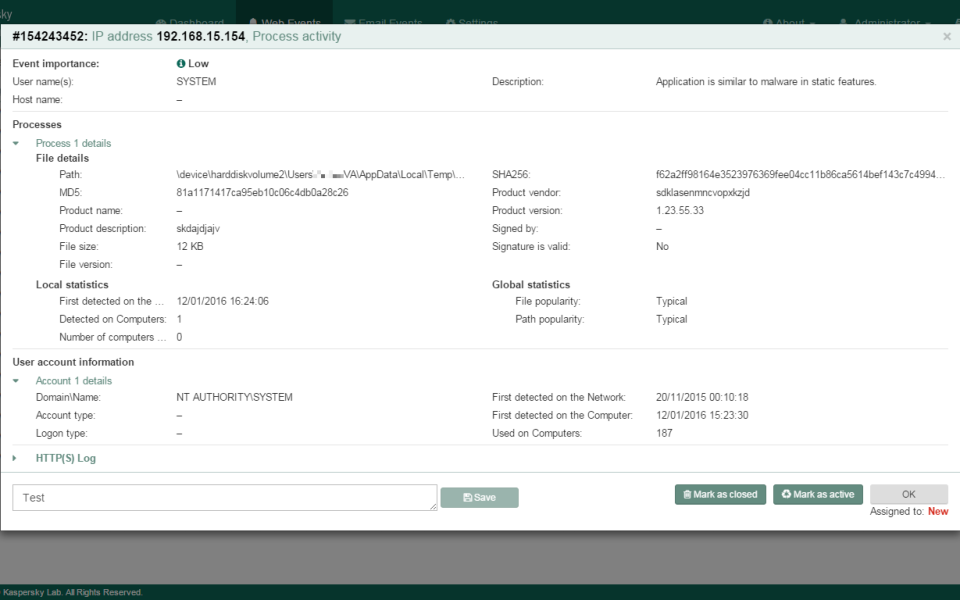

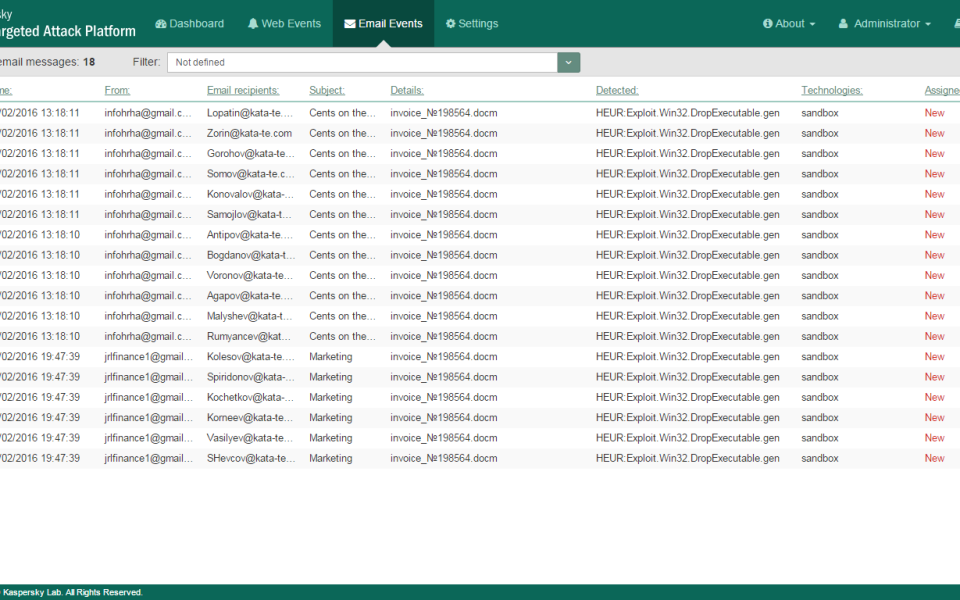

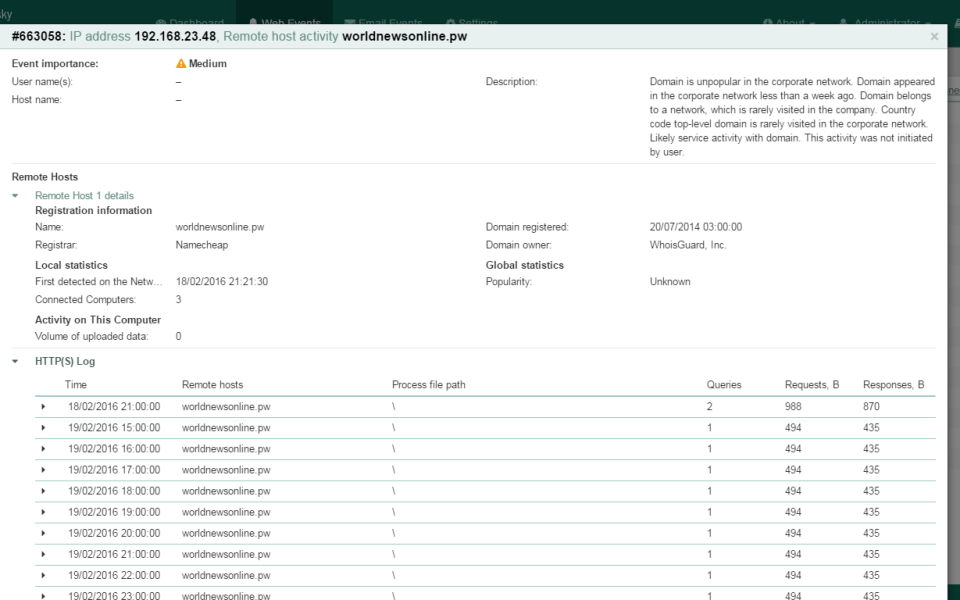

A motivação, a duração dos diversos estágios de preparação e execução, os vetores de ataque, as tecnologias de penetração, bem como o malware em si é tudo muito individual. Porém, não importa o quão exclusivo seja o ataque, ele terá um calcanhar de Aquiles. Um ataque sempre causará alguns pequenos acontecimentos notáveis (atividade de rede, comportamentos de arquivos e outros objetos, entre outros.), anomalias sendo expostas e atividade anormais de rede. Analisando o contexto como um todo, torna-se possível detectar a invasão. Para coletar todos os dados sobre tais anomalias e a visualização de um contexto amplo, o KATA usa sensores – “agentes especiais” – que continuamente analisa IP/Internet /tráfego de e-mails, além de eventos em estações de trabalho e servidores.

Por exemplo, interceptamos tráfego de IP (HTTP(s), FTP, DNS) utilizando TAP/SPAN; os sensores web integrados com servidores proxy por meio de ICAP; e o sensor de e-mails permanecem acoplados por meio de POP3(S). Os agentes são super leves (no Windows por volta de 15 megabytes), e compatíveis com outros softwares de segurança, além de não promoverem qualquer impacto na rede ou nos recursos dos terminais. Todos os dados coletados (objetos e metadados) são transferidos para o centro de análise para processamento, utilizando diversos métodos (sandbox, AV scanning e regras ajustáveis YARA, além de verificação de reputação de URLs, verificação de vulnerabilidades, entre outras.) e arquivamento. Também é possível conectar o sistema na nossa KSN cloud, ou manter as coisas internas – com uma cópia interna do KpSN para melhor adequação.

Uma vez que o cenário abrangente está apresentado, é hora do próximo estágio! KATA revela atividade suspeita e pode informar os administradores do sistema sobre atividades suspeitas e ao SIEM (Splunk, Qradar, ArcSight) sobre elementos indesejados. Quanto mais tempo em funcionamento, maior a probabilidade de identificação de quebras de padrão.

Mais detalhes sobre como o KATA funciona aqui.

Ah, sim! Quase esqueci… Quanto custa?

Bem, não tem resposta simples para isso. O preço do serviço depende de uma dezena de fatores, incluindo o tamanho e a topologia da rede corporativa, como a solução é configurada e como serviços acessórios são usados. Uma coisa é clara: o custo é insignificante comparado ao dano potencial que previne.