29 maio 2020

Ciberameaças no mundo durante a pandemia

Entre as perguntas mais comuns que tenho recebido durante esses tempos difíceis, uma que se destaca é sobre a situação das ciberameaças devido à pandemia. Como a segurança online foi afetada de modo geral pelo grande número de pessoas trabalhando remotamente (ou não trabalhando, para aqueles desafortunados, mas também para aqueles que estão em casa o tempo todo). E, mais especificamente, quais novos golpes os criminosos estão cometendo, e o que devemos fazer para ficar protegidos?

Pois bem, vou resumir tudo isso neste post…

Como sempre, criminosos – incluindo cibercriminosos – monitoram de perto e se adaptam às condições atuais para que possam maximizar suas fontes de rendas ilegais. Então, quando a maior parte do mundo muda de repente muda para um regime no qual ficar em casa é o padrão quase o tempo inteiro (trabalho, entretenimento, compras, interações sociais, tudo de casa), os cibercriminosos se adaptam ao ambiente e mudam de táticas.

Agora, para os cibercriminosos, a coisa mais importante que eles perceberam é que quase todo mundo em lockdown aumentou muito o tempo gasto na internet. E isso significa uma “área de ataque” maior para seus atos maliciosos.

Em particular, muitas pessoas estão agora de home office, infelizmente, sem soluções de segurança confiáveis e de qualidade fornecidas pelos empregadores. Isso quer dizer que existem mais oportunidades para que cibercriminosos ataquem as redes corporativas que os empregados se conectam, levando a potenciais lucros volumosos para os bandidos.

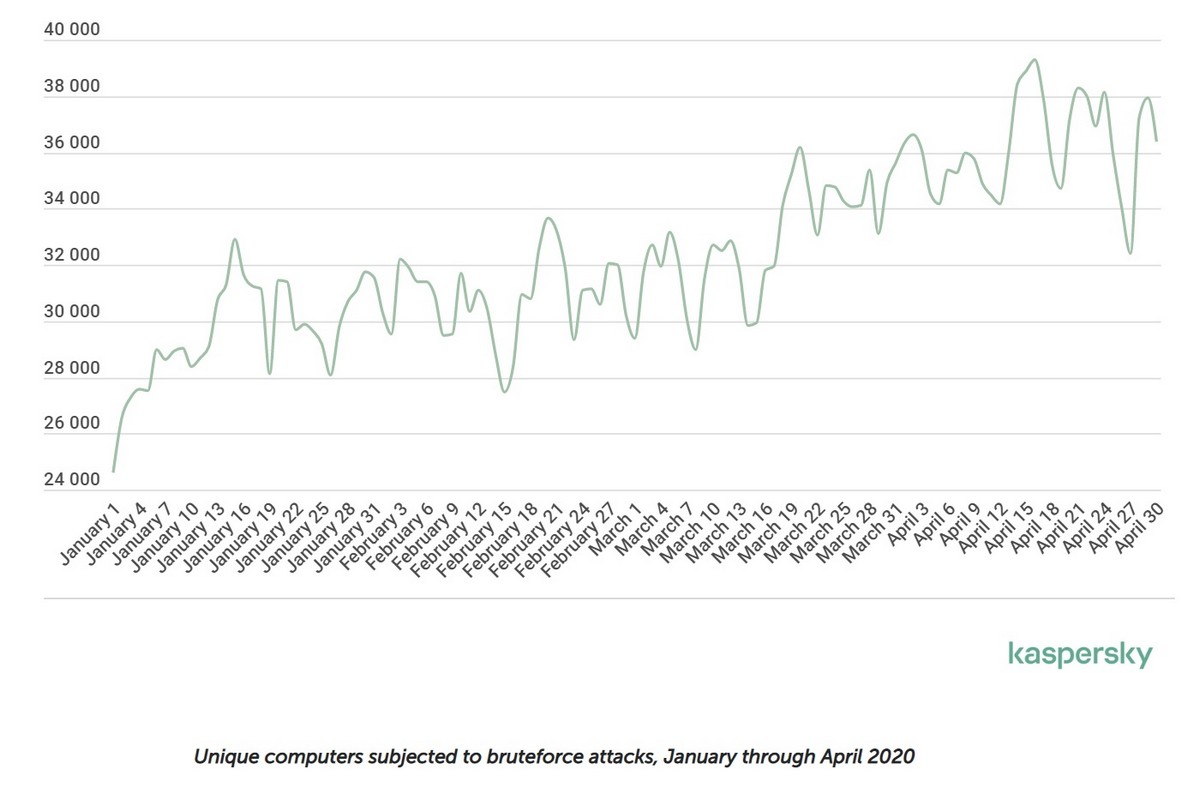

Então, é claro, esses caras estão indo atrás desses lucros volumosos. Nós vemos essa evidência pelo aumento acentuado de ataques de força bruta em bases de dados de servidores e de acesso remoto (RDP, na sigla em inglês), tecnologia que permitem que um empregado tenha acesso integral ao seu computador corporativo – como arquivos, área de trabalho, tudo – remotamente, ou seja, de casa.