3 junho 2020

Cibernotícias da quarentena: 92 de Março de 2020

Muita gente pelo mundo já está há cerca de três meses em lockdown! E você deve ter ouvido falar de um certo filme nesses últimos três meses, tenho certeza. Mas venho compartilhar uma nova opinião: Feitiço do Tempo não é mais um filme engraçado! Sem falar no clima: se o tempo está fechado, chuvoso e com cara de inverno, é um infortúnio extra para todos (além da quarentena); por outro lado, se está bom, seco e ensolarado, também é ruim, já que ninguém pode sair para aproveitar.

Mesmo assim, eu acho que talvez seja algum tipo de consolação o fato de que a maioria de nós está passando pela mesma coisa em casa. Talvez. Mas isso serve para nós, pessoas normais/boas. Mas e os cibercriminosos? Como eles estão “enfrentando” tudo isso, enfiados em casa? Bom, na outra semana eu passei para vocês algumas estatísticas e tendências sobre o tema. Hoje, eu quero seguir o assunto com uma atualização – porque, sim, os golpistas agem rapidamente. //Ah, e por falar nisso – se você estiver interessado em mais cibercontos do lado obscruso, também chamado de i-news, confira a nossa tag.

Para começar, mais algumas estatísticas atualizadas e tranquilizadoras.

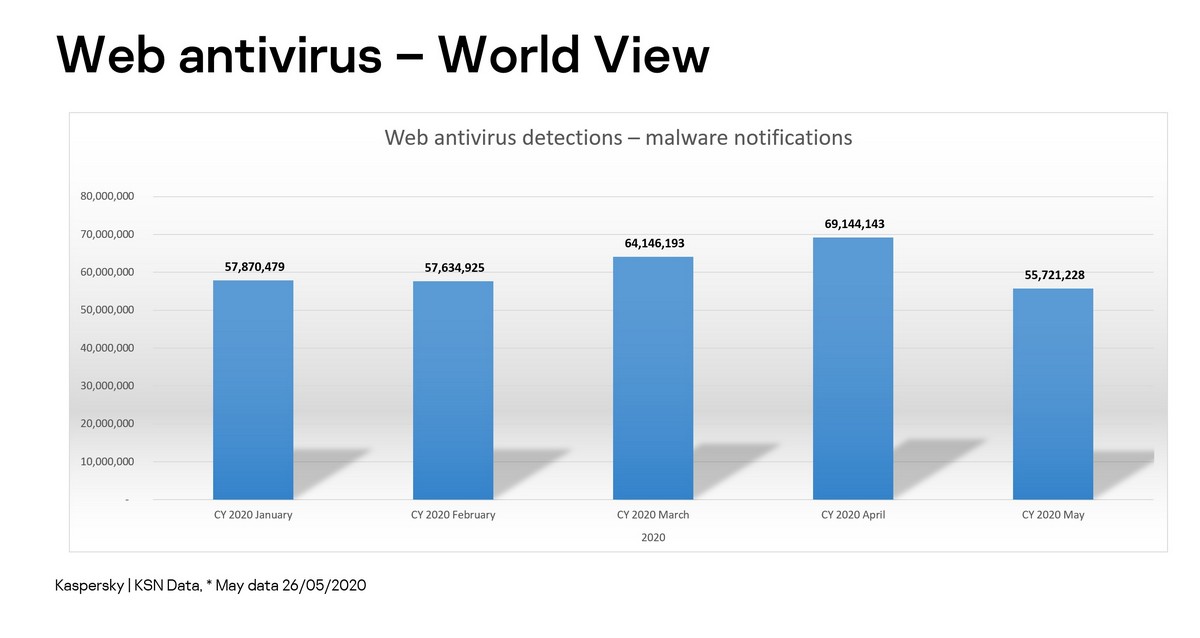

Em março e especialmente em abril, houve um grande salto na atividade cibercriminosa de um modo geral; no entanto, em maio houve uma queda acentuada, de volta para os níveis anteriores ao coronavírus de janeiro a fevereiro:

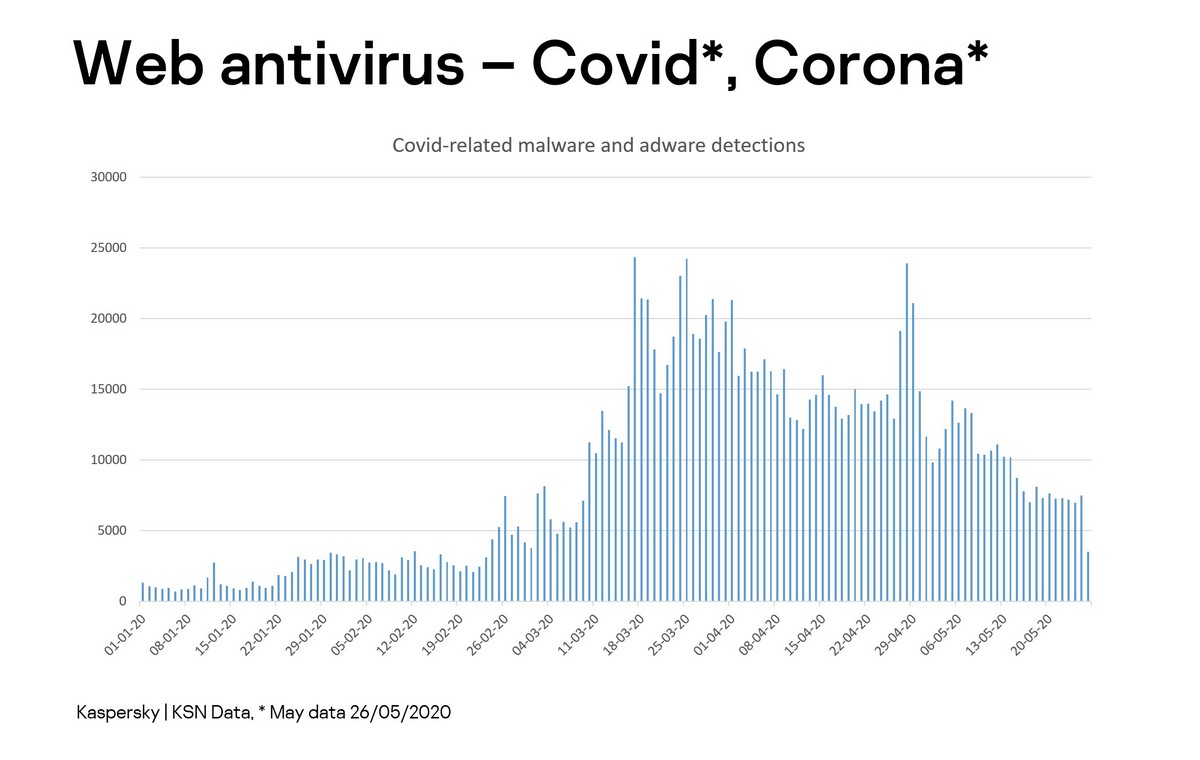

Ao mesmo tempo, percebemos uma queda significativa em todos os números de malwares relacionados ao coronavírus:

//Por “relacionados ao coronavírus” entenda os ciberataques que usaram a temática atrelada à pandemia de alguma forma para proceder com a atividade criminosa.

Então, parece que a notícia é promissora. Os cibercriminosos aprontaram menos do que antes. No entanto, o que as estatísticas não mostram é o motivo; ou – o que eles estão fazendo? Certamente eles não ficaram parados durante todo o mês de maio, que tem vários feriados em muitas partes do mundo, incluindo aquelas que celebram o fim da Segunda Guerra Mundial. Não, não pode ser isso. O que seria então?

Infelizmente, eu não sei. Eles não me falam sobre seus planos de negócios criminosos. No entanto, tenho minha própria hipótese: talvez eles tenham exagerado tanto em abril que precisaram passar um tempo em maio para analisar o que ‘capturaram’ – quantidade de dados – e isso leva tempo para ser mapeado e monetizado adequadamente. É apenas um palpite, mas possível.

Portanto, acho que ainda é muito cedo para baixar a guarda e pensar que as coisas voltaram ao normal. Os cibervilões sempre invadiram, ainda invadem e continuarão a invadir. E todos os tipos diferentes de hacks ainda estão explorando o tema pânico-pandemia-lockdown do coronavírus para ajudá-los em suas ações. Por exemplo, muitos grupos APT usam o assunto em seus e-mails de phishing. Mas existem várias apropriações específicas do tópico coronavírus (na verdade, apenas alguns não surfaram nessa onda) que precisam ser destacados especialmente:

Por exemplo, o grupo Transparent Tribe (sobre o qual escrevemos um relatório APT), especializado em ataques às empresas indianas, ao setor público e às instituições militares, recentemente passou dos limites em sua maldade. Eles estão fingindo ser o aplicativo indiano oficial de rastreamento do coronavírus – que deve ser instalado em todos os dispositivos do país – para distribuir backdoors para Android. E parece que eles estão identificando militares.

Em 20 de abril, no fórum 4chan, foi publicada uma postagem sobre um vazamento de logins e senhas do Wuhan Institute of Virusology. Pouco tempo depois, muitas postagens em várias plataformas de mídia social fizeram o assunto estar nas tendências (com muita cobertura da mídia também). Tudo sobre supostos dados vazados não apenas do Instituto Wuhan, mas também da OMS, Banco Mundial, Fundação Gates e outras organizações. Nossa própria investigação interna do vazamento constatou que a maioria dos dados foi compilada a partir de brechas de segurança ocorridas anos atrás. Além disso, as informações apresentadas sobre esse vazamento em vários fóruns foram descritas como prova presumida da teoria sobre a disseminação intencional de SARS-CoV-2 / COVID-19 entre a população. No geral, parece uma verdadeira notícia falsa (!) com tons políticos. Mas não vou entrar na questão sobre “quem pode estar por trás disso e motivações”).

As próximas notícias não estão diretamente relacionadas ao coronavírus; no entanto, muitos dos supercomputadores invadidos estavam sendo usados na pesquisa sobre o COVID-19 e, por isso, a pesquisa ficou mais lenta. Enfim, foi o seguinte…

Simultaneamente, vários supercomputadores em todo o mundo foram invadidos no mesmo dia, em meados de maio. Havia o Archer em Edimburgo, o bwHPC alemão, o Centro Nacional de Supercomputação da Suíça (que atualmente está analisando a proteína do coronavírus) e muitos outros na Europa, América do Norte e China. Nossa varredura mostrou como os cibercriminosos usaram um backdoor e depois usaram as máquinas para… minerar criptomoedas! Todo esse superhacking de supercomputadores apenas para isso? Certamente não. Com a mineração dificilmente sendo o campo mais lucrativo do cibercrime nos dias de hoje, a questão permanece: o que eles realmente estavam fazendo? Um teste para algo muito maior por vir? E, mais uma vez, quem e por que continuam sendo um mistério.

Matéria interessante publicada na Forbes afirma que os smartphones Xiaomi enviaram a todos os usuários links e pesquisas na Internet, juntamente com metadados sobre seus dispositivos, para… os servidores do Alibaba! Sim, o buscador instalou seu próprio navegador no seu telefone e foi isso que ele descobriu. A Xiaomi, é claro, nega tudo, mas ainda segue com a promessa de uma atualização de software e a adição de uma caixa de seleção para os usuários optarem por não enviar os dados.

E, finalmente, aqui está outra empresa cuja reputação sofreu abalos recentemente devido a complicações de segurança – a Zoom. Os problemas eram tão graves que decidi usar o software (desde que o lockdown começou) apenas em um computador “vazio” e somente quando eu realmente precisava. Ainda assim, é preciso dar crédito à Zoom – em dois meses eles realmente mudaram as coisas. A cada patch, eles aprimoram a segurança e lançam um bom programa de recompensas por bugs (gerenciado por Katie Moussouris, que havia implementado essa iniciativa anteriormente na Microsoft). E recentemente a Zoom anunciou que está comprando o serviço de criptografia Keybase para proteger os dados transferidos. Assim, espero que a empresa se torne um bom exemplo de como uma boa atitude em relação à segurança leva ao sucesso dos negócios – e seu software possa ter espaço até no meu laptop de ‘combate’). Respeito à zoom!

E isso é tudo – por hoje – nas histórias dos “92 dias de quarentena de Março”. À medida que surgirem mais cibernotícias do lockdown, trarei atualizações para vocês. E agora… de volta ao trabalho! …