“Não é a espécie mais forte que sobrevive, mas sim a mais adaptável à mudança.”-Charles Darwin

Faz tempo que não entro em um dos meus tópicos favoritos aqui – o futuro da Segurança da Informação, esse post mudará isso. Prepare-se para muitas palavras – nenhuma muito estranha – sobre o que há de mais novo no setor de TI, desde tecnologias, mercado ou tendências, além de alguns fatos e visões pessoais. Pipoca na mão e aí vamos nós.

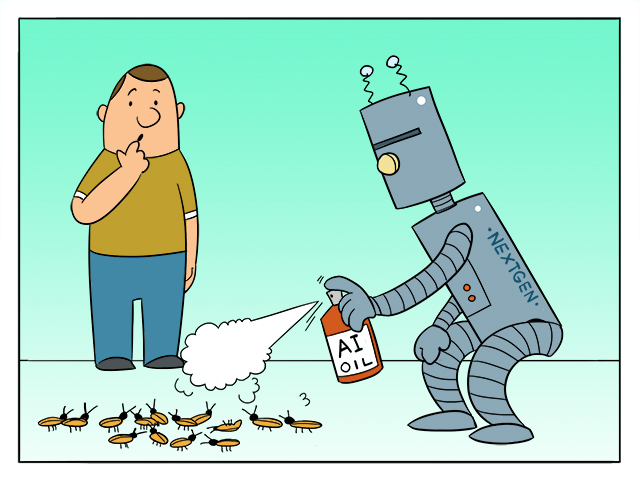

Vou escrever sobre Segurança da Informação ideal e como esta indústria busca evoluir nessa direção (assim como o que está sendo desenvolvido para alcança-la), e como tudo pode ser explicado por meio da teoria da evolução das espécies de Charles Darwin. Como seleção natural leva, certas espécies à dominância, ao passo que outras caem por terra – tornando-se resquícios históricos para os paleontólogos. Também, trataremos de simbiose e parasitismo.

Começarei com alguns conceitos…

Quase-perfeição em um mundo imperfeito.

Proteção perfeita – segurança 100% eficiente é impossível. A indústria de segurança da informação deve buscar a perfeição, criando nesse processo os melhores sistemas protegidos possíveis. Contudo, cada aproximação aos 100%, não importa se forem em números decimais, resulta em custos exponencialmente maiores – atingindo o ponto em que o custo para proteção excede os danos causados por ataques bem-sucedidos.

A partir disso, é lógico fornecer a seguinte definição para uma proteção mais realista (possível) e ideal (do ponto de vista de vítimas em potencial): proteção ideal é aquela em que o custo de hackear o sistema protegido é maior que o dano potencial. Olhando sob a perspectiva dos criminosos temos uma definição um pouco distinta: proteção ideal é aquela na qual o custo de um ataque bem-sucedido é maior que o lucro obtido pelo hacker.

Claro que existirão situações nas quais o preço do ataque não importará para o agressor; por exemplo, em situações de guerras cibernéticas financiadas por governos. Mas isso não é motivo para desistirmos.

Então como desenvolvemos um sistema de segurança que fornece proteção realista (possível) e ideal (máxima)?

Leia em:Darwinismo em Segurança da Informação: Adapte-se ou morra