“Quando a língua de um homem é arrancada, você não faz dele um mentiroso. Está apenas mostrando ao mundo que teme o que ele poderia dizer.”

Tyrion Lannister, Game of Thrones

Prezado Sr. Dorsey e demais integrantes da alta administração do Twitter,

Percebo que vocês, ultimamente, têm tido preocupações com a ‘saúde’ da sua plataforma, e como pode ser utilizada maliciosamente para espalhar informações enganosas, que causam discórdias sociais, e assim por diante. Enquanto defensor de longa data de uma internet segura e amigável, compartilho desses receios! Embora acreditasse que minha empresa estava à margem dessa tempestade das mídias sociais, descobri que estava redondamente enganado.

Se for um erro, por favor admitam abertamente. Isso eliminaria quaisquer dúvidas sobre uma possível censura política no Twitter.

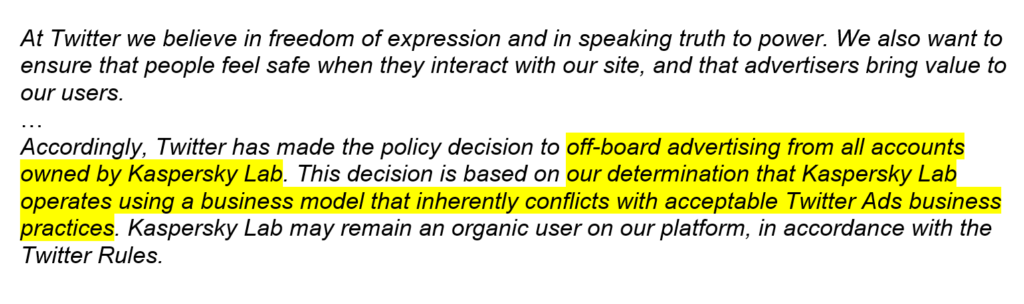

No final de janeiro deste ano, o Twitter inesperadamente nos informou que nossas contas oficiais estavam banidas, nas quais compartilhamos os novos posts de nossos vários blogs sobre cibersegurança (incluindo, por exemplo o Securelist e o Kaspersky Daily), informamos os usuários sobre as ciberameaças mais recentes e o que fazer para combatê-las. Em uma breve carta de um funcionário não identificado do Twitter, fomos notificados de que a nossa empresa “opera em um modelo de negócios que inerentemente entra em conflito com as práticas comerciais aceitáveis do Twitter Ads”.

“NOSSA DETERMINAÇÃO É DE QUE A KASPERSKY LAB OPERA EM UM MODELO DE NEGÓCIOS QUE INERENTEMENTE ENTRA EM CONFLITO COM AS PRÁTICAS COMERCIAIS ACEITÁVEIS DO TWITTER ADS”

Ãhn? Li essa definição diversas vezes mas ainda não consegui entender como poderia ter qualquer relação conosco. O que posso dizer, com certeza, é que: não violamos nenhuma regra escrita – ou não escrita, nosso modelo de negócios é basicamente o padrão utilizado em toda a indústria de cibersegurança: fornecemos produtos e serviços para os nossos consumidores e eles nos pagam por isso. As regras e/ou práticas comerciais específicas (ou mesmo não específicas) que infringimos não são indicadas na carta. Na minha opinião, o próprio banimento contradiz o princípio da liberdade de expressão que o Twitter declara como adotado. Retornarei a esse ponto em instantes, mas primeiro vamos analisar os outros:

“TAMBÉM QUEREMOS GARANTIR QUE AS PESSOAS SE SINTAM SEGURAS QUANDO INTERAGIREM COM NOSSO SITE”

Proteger o mundo contra as ameaças cibernéticas é nossa missão, então é razoável supor que a cibersegurança é o foco da maioria dos conteúdos que promovemos no Twitter. Isso é, de fato, verdade – e, enquanto empresa transparente, estamos prontos para compartilhar os valores totais dos nossos investimentos no Twitter em 2017:

Principais tweets patrocinados

Como podem ver, nosso investimento em anúncios na rede não compreende grande parte do nosso gasto total global. No entanto, o ponto mais importante é o conteúdo que promovemos.

Posts sobre epidemias de ransomware e recomendações sobre como se proteger contra elas; materiais úteis sobre a proteção cibernética de crianças para professores; benchmarks sobre investimentos em cibersegurança. É claro, há algumas coisas puramente comerciais, mas, bem, por que não haveria? Vendemos proteção contra ciberameaças e só. Sem violações das práticas de publicidade do Twitter!

O Twitter está do lado dos criminosos quando impede a divulgação de informações importantes sobre proteção contra ciberameaças

“TAMBÉM QUEREMOS GARANTIR QUE… ANUNCIANTES AGREGUEM VALOR PARA NOSSOS USUÁRIOS”

Como já disse, a maioria dos nossos conteúdos patrocinados no Twitter são sobre cibersegurança além de pesquisas e relatórios sobre a indústria de segurança da informação. Acreditamos que assim conseguimos agregar valor e conhecimento para muitos usuários, desde pessoas comuns que querem dicas simples para proteção própria e de suas famílias contra ciberameaças, até especialistas do setor interessados nos detalhes técnicos de nossas últimas pesquisas.

O Twitter está do lado dos criminosos quando nos impede de fornecer aos usuários, por exemplo, informações potencialmente importantes e oportunas sobre proteção contra chantagistas cibernéticos (caso em questão: nosso principal tweet promovido era sobre o ataque mundial do ransomware WannaCry).

“ACREDITAMOS EM LIBERDADE DE EXPRESSÃO E DESMASCARAR O PODER”

Nós também! Ou talvez estejamos perdendo algo? Afinal de contas, nós da Kaspersky Lab não apenas cumprimos as regras (e não é preciso dizer, as leis), como também temos interesse em chegar à verdade em assuntos insondáveis, sejam eles quais forem; portanto, enviamos aos seus escritórios uma carta oficial.

Já se passaram mais de dois meses, e a única resposta que recebemos foi uma cópia do mesmo texto clichê. Assim, sou forçado a contar com outro (menos sutil mas, mesmo assim, frequentemente e altamente declarado) princípio do Twitter – desmascarar o poder – e compartilhar detalhes sobre o assunto com usuários interessados e pedir publicamente que vocês, queridos executivos, façam a gentileza de serem específicos sobre as razões dessa punição; expliquem completamente a decisão de desabilitar as funcionalidades de nossas contas como anunciantes, e revelem o que outras empresas de cibersegurança devem fazer para evitar situações semelhantes. E mais – dentro de um prazo razoável, por favor.

É de extrema importância que todas as mudanças no Twitter sejam divulgadas na íntegra e aplicadas de forma transparente.

É compreensível que estejam ocupados com as pressões públicas e políticas. Como retorno a toda essa pressão, as plataformas de mídias sociais – e em particular, o Twitter – precisam adaptar, de alguma forma, suas regras e políticas. Mas por favor, queridos administradores, acredito ser de extrema importância que todas e quaisquer mudanças feitas em resposta aos desafios existentes sejam divulgadas na íntegra e aplicadas de forma transparente.

Não levem a mal esta carta, uma vez que sei que a empresa está trabalhando muito e indo na direção certa. Eu realmente gosto da ideia do ‘Centro de Transparência Publicitária do Twitter’, tenho certeza que podem imaginar por quê. De fato, ser transparente é, eu acredito, tanto necessário quanto algo a ser encorajado nesse período turbulento. Quanto a nós, seria difícil encontrar qualquer outra empresa na indústria da cibersegurança mais translúcida do que a Kaspersky Lab.

Twitter, se este assunto se trata de uma decisão tomada erroneamente, por favor admitam abertamente; as pessoas perdoam – todo mundo comete erros! Acho que essa seria a única maneira civilizada de eliminar quaisquer dúvidas sobre uma possível censura política.

Se, além da cibersegurança, tivermos que lutar contra atos injustificáveis parecidos com censura – que assim seja.

Alguns leitores talvez queiram saber os motivos pelos quais divulgamos esses assuntos publicamente. São eles:

Primeiro: queremos estabelecer um precedente. Outras plataformas podem seguir o exemplo do Twitter, enquanto do nosso lado, outras empresas de segurança de TI apolíticas podem ser atingidas com acusações falsas e infundadas em certos meios de comunicação americanos. Vocês estão apenas dando um tiro no pé quando cedem aos ruídos geopolíticos e se recusam a promover materiais sob falsos pretextos – em oposição aos interesses do seu próprio negócio (de que outra forma podemos descrever não aceitar dinheiro de clientes que administram negócios éticos?).

Segundo: princípio. Quando vemos injustiças – lutamos contra elas. E não somos mais um Davi contra um Golias. Desafiamos e vencemos poderosos trolls de patentes. Enfrentamos monopólios e ganhamos. Atacamos a injustiça de mentiras a nosso respeito na mídia. Dificuldades enormes e assustadoras e campos de batalha desiguais – tudo isso faz parte de um dia de trabalho da Kaspersky Lab.

A propósito, se pensam que estamos fazendo isso simplesmente para recuperar nossas ferramentas de anunciantes– estão enganados. Há diversas outras maneiras de levar informação para interessados. O que me fez pensar…

Independentemente do desdobramento dessa situação, não anunciaremos no Twitter este ano. Ao invés disso, a verba destinada para a publicidade na rede em 2018 será doada para a Electronic Frontier Foundation (EFF). Eles fazem muito para combater a censura online.

PS: O pior tipo de vírus é a mentira. E o único antídoto é manter o pensamento crítico. O senso comum não morreu, senhoras e senhores. Apenas parece estar em um ano sabático.

Eugene @e_kaspersky Eugene @e_kaspersky publicou uma carta aberta para @jack Dorsey pedindo mais transparência para eliminar quaisquer dúvidas sobre uma possível censura política no Twitter.