3 junho 2020

Cibernotícias da quarentena: 92 de Março de 2020

Muita gente pelo mundo já está há cerca de três meses em lockdown! E você deve ter ouvido falar de um certo filme nesses últimos três meses, tenho certeza. Mas venho compartilhar uma nova opinião: Feitiço do Tempo não é mais um filme engraçado! Sem falar no clima: se o tempo está fechado, chuvoso e com cara de inverno, é um infortúnio extra para todos (além da quarentena); por outro lado, se está bom, seco e ensolarado, também é ruim, já que ninguém pode sair para aproveitar.

Mesmo assim, eu acho que talvez seja algum tipo de consolação o fato de que a maioria de nós está passando pela mesma coisa em casa. Talvez. Mas isso serve para nós, pessoas normais/boas. Mas e os cibercriminosos? Como eles estão “enfrentando” tudo isso, enfiados em casa? Bom, na outra semana eu passei para vocês algumas estatísticas e tendências sobre o tema. Hoje, eu quero seguir o assunto com uma atualização – porque, sim, os golpistas agem rapidamente. //Ah, e por falar nisso – se você estiver interessado em mais cibercontos do lado obscruso, também chamado de i-news, confira a nossa tag.

Para começar, mais algumas estatísticas atualizadas e tranquilizadoras.

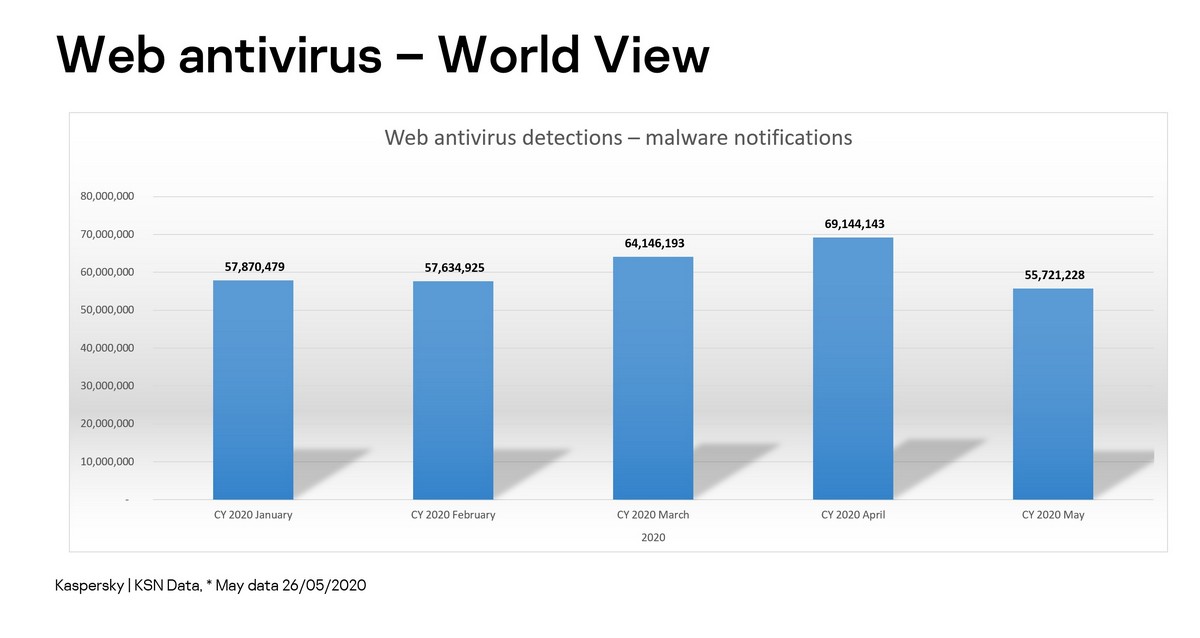

Em março e especialmente em abril, houve um grande salto na atividade cibercriminosa de um modo geral; no entanto, em maio houve uma queda acentuada, de volta para os níveis anteriores ao coronavírus de janeiro a fevereiro:

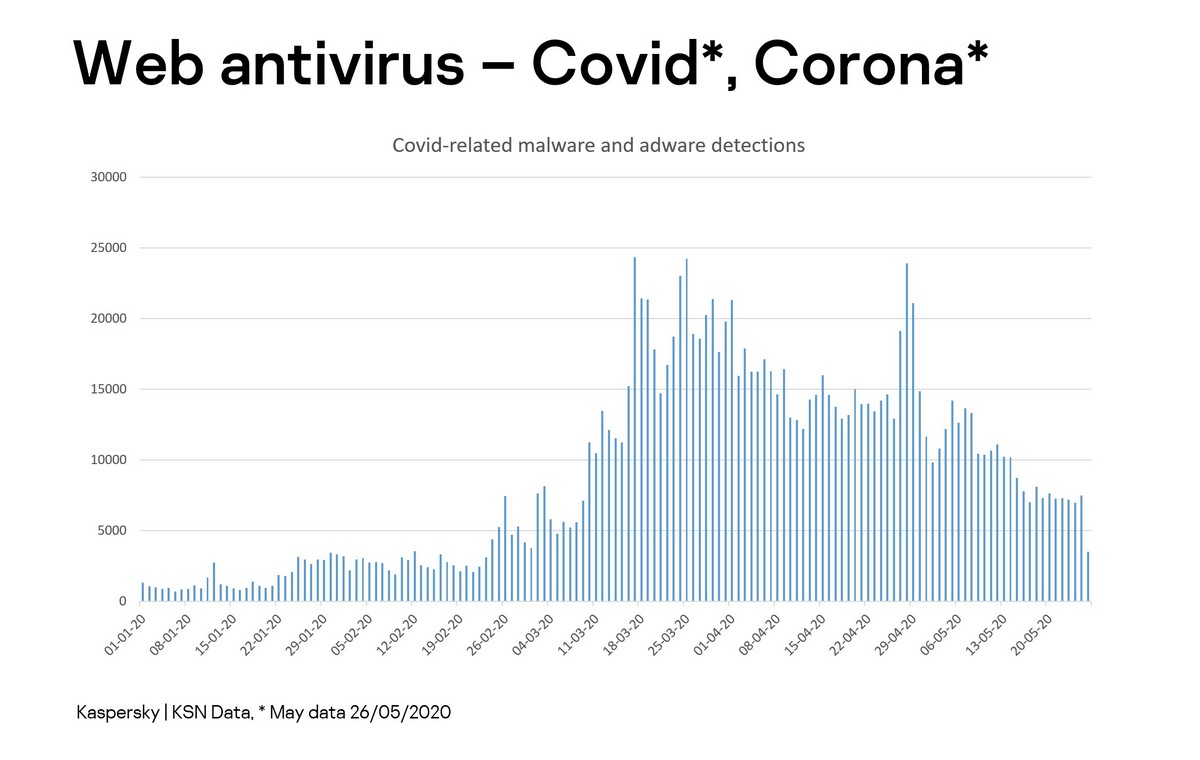

Ao mesmo tempo, percebemos uma queda significativa em todos os números de malwares relacionados ao coronavírus: